Содержание

Почему убийцы Дарьи Дугиной использовали иностранные автомобильные номера? | Безопасность | Авто

Владимир Гаврилов

Примерное время чтения: 3 минуты

2280

Сюжет Убийство дочери философа Александра Дугина

Категория:

ПДД и ГИБДД

После заявления Федеральной службы безопасности о раскрытии резонансного убийства дочери известного философа и писателя Александра Дугина появилась информация, что убийцы во время слежки и последующего бегства использовали три иностранных регистрационных знака на автомобиле. Для чего это делали и почему посчитали, что иностранные номера могут спасти их погони?

Какие номера использовали убийцы Дарьи Дугиной

Федеральная служба безопасности (ФСБ) России заявила о раскрытии резонансного заказного убийства, жертвой которого стала журналистка Дарья Дугина, дочь российского философа Александра Дугина. Внедорожник Toyota Land Cruiser, принадлежавший семье философа, был подорван с помощью дистанционно-управляемого взрывного устройства. По данным ФСБ, за этим резонансным преступлением стоят украинские спецслужбы, а непосредственной исполнительницей убийства стала Наталья Вовк, которая ранее служила в полку «Азов» (запрещенная в России террористическая организация).

Внедорожник Toyota Land Cruiser, принадлежавший семье философа, был подорван с помощью дистанционно-управляемого взрывного устройства. По данным ФСБ, за этим резонансным преступлением стоят украинские спецслужбы, а непосредственной исполнительницей убийства стала Наталья Вовк, которая ранее служила в полку «Азов» (запрещенная в России террористическая организация).

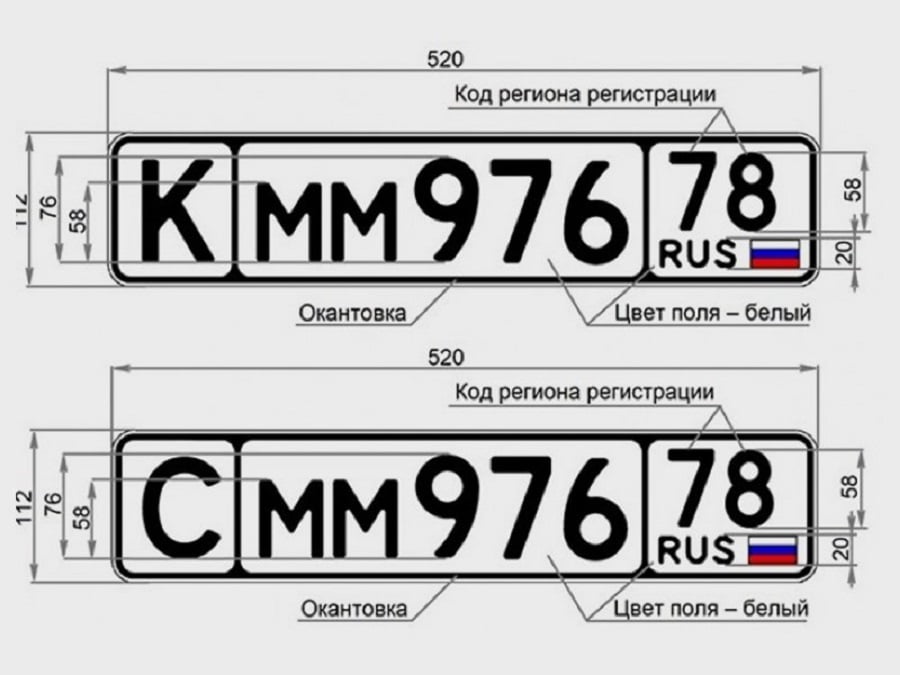

Во время слежки за Дарьей и Александром Дугиными убицы использовали автомобиль Mini Cooper, на котором трижды менялись регистрационные знаки. При въезде в Россию на машине был номер Донецкой народной республики (ДНР) — Е982ХН DPR, после приезда в Москву на Mini Cooper был установлен казахстанский номер — 172AJD02, а при бегстве в Эстонию через Псковскую область на машине уже стояли украинские номера — AH7771IP.

Информационные базы данных

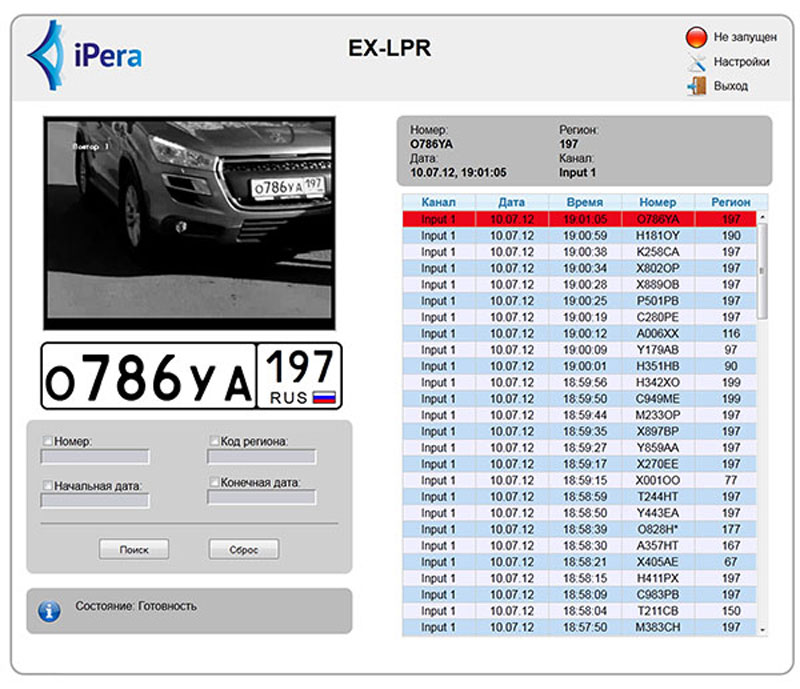

Дело в том, что до сих пор считалось, что иностранные номера помогают преступникам защититься от камер наружного видеонаблюдения.

У МВД нет договоренности об обмене данными с иностранными государствами. Поэтому въехавшие на территорию России машины с чужими номерами не идентифицировались камерами фото- и видеоконтроля. Вернее, они считывали знаки, но в информационных базах не содержалось данных об их владельцах.

Поэтому въехавшие на территорию России машины с чужими номерами не идентифицировались камерами фото- и видеоконтроля. Вернее, они считывали знаки, но в информационных базах не содержалось данных об их владельцах.

Пользуясь этим, некоторые иностранные автомобилисты из стран ближайшего зарубежья ездили по российским городам без риска быть оштрафованными. Машины могли проноситься под камерами с существенным превышением скоростного режима и не получать штрафов, так как электронные системы не могли направлять протоколы иностранным гражданам. При этом запросы в иностранные правоохранительные органы часто оставались без ответа.

Этим пользовались лихачи и стритрейсеры — регистрировали автомобили в Армении, Белоруссии, Грузии, Казахстане или даже в ДНР или в ЛНР, где тоже теперь есть свой стандарт для автомобильных регистрационных знаков.

Однако такая практика недавно была пресечена. Созданные информационные базы теперь регистрируют все автомобили, проезжающие через границу, благодаря чему и удалось очень быстро отследить транспортное средство преступников.

При пересечении границы каждый автомобилист должен покупать российский полис ОСАГО и передавать свои личные данные страховщикам. Эта информация содержится в обновленных базах АИС РСА, к которым есть доступ у МВД, ГИБДД и федеральных органов исполнительной власти. Видимо, с помощью информационных баз данных удалось быстро установить личность убийцы, которая пересекла границу вместе со своей малолетней дочерью, потому как украинские номера были подлинные. Иначе автомобиль бы не смог выехать с территории Российской Федерации.

Технологии использования базы АИС РСА правоохранительными органами позволяют находить автомобили, пересекшие границу России, даже если на них изменены регистрационные знаки. В этом случае транспортное средство задерживается.

Дарья Дугина

Следующий материал

Новости СМИ2

Программа обеспечения безопасности и конфиденциальности поставщиков — Microsoft Service Assurance

-

Статья -

- Чтение занимает 11 мин

-

Важно!

Сведения, представленные в этой статье, представлены от имени команды поставщика по обеспечению безопасности и конфиденциальности (SSPA). Самые актуальные сведения доступны здесь. В случае конфликта между сведениями, представленными в этой статье, и страницей SSPA страница SSPA заменяет сведения, представленные в этой статье.

Самые актуальные сведения доступны здесь. В случае конфликта между сведениями, представленными в этой статье, и страницей SSPA страница SSPA заменяет сведения, представленные в этой статье.

Корпорация Майкрософт считает, что конфиденциальность является фундаментальным правом. В миссии, чтобы предоставить каждому отдельному пользователю и организации на нашей планете больше возможностей, корпорация Майкрософт стремится заработать и сохранить доверие своих клиентов.

Надежные методы обеспечения конфиденциальности и безопасности критически важны для этой миссии, необходимы для доверия и в нескольких юрисдикциях, необходимых законодательству. Стандарты, записанные в политиках конфиденциальности и безопасности Корпорации Майкрософт, отражают наши значения как компании и распространяется на поставщиков, которые обрабатывают персональные и конфиденциальные данные от нашего имени.

Программа обеспечения безопасности и конфиденциальности поставщиков (SSPA) предоставляет поставщикам базовые инструкции по обработке данных корпорации Майкрософт в виде требований к защите данных поставщика (DPR).

Примечание.

Поставщикам может потребоваться выполнить дополнительные требования на уровне организации, которые определяются и передаются вне SSPA группой Майкрософт, ответственной за взаимодействие с поставщиком.

Общие сведения о программе SSPA

SSPA — это партнерство между корпорацией Майкрософт по закупкам, корпоративными внешними и юридическими вопросами и корпоративной безопасностью, обеспечивая соблюдение принципов конфиденциальности и безопасности поставщиками. Область SSPA охватывает всех поставщиков глобально, которые обрабатывают персональные данные и (или) конфиденциальные данные Майкрософт.

SSPA позволяет поставщику сделать выбор профиля обработки данных, соответствующий товарам и (или) поставщикам услуг, которые должны выполнять контракты. Эти параметры запускают соответствующие требования для предоставления гарантий соответствия требованиям.

Все зарегистрированные поставщики должны выполнить годовую самотестацию соответствия DPR. Профиль обработки данных поставщика определяет, выдано ли полное DPR или применяется подмножество требований. Поставщикам, обрабатывающие данные, которые корпорация Майкрософт считает более рискованными, также может потребоваться выполнить дополнительные требования, такие как обеспечение независимой проверки соответствия. Поставщикам, которые находятся в опубликованном списке подпроцессора Майкрософт, также будет предложено предоставить независимую проверку соответствия.

Профиль обработки данных поставщика определяет, выдано ли полное DPR или применяется подмножество требований. Поставщикам, обрабатывающие данные, которые корпорация Майкрософт считает более рискованными, также может потребоваться выполнить дополнительные требования, такие как обеспечение независимой проверки соответствия. Поставщикам, которые находятся в опубликованном списке подпроцессора Майкрософт, также будет предложено предоставить независимую проверку соответствия.

Важно!

Действия по соответствию определяют состояние SSPA «Зеленый » (соответствует) или «Красный» (не соответствует). Средства приобретения Майкрософт проверяют состояние SSPA зеленым (для каждого поставщика в области SSPA), прежде чем позволить задействованию двигаться вперед.

Область SSPA

Чтобы определить, обрабатывает ли поставщик персональные данные или конфиденциальные данные Майкрософт, см. список примеров в следующих таблицах. Это примеры, а не исчерпывающий список.

Персональные данные по типу данных

Примеры включают в себя, но не ограничиваются:

| Тип данных | Примеры |

|---|---|

| Конфиденциальные данные |

|

| Данные содержимого клиента |

|

| Собранные и созданные данные |

|

| Данные учетной записи |

|

|

Анонимизированная информация конечных пользователей (EUPI)

Идентификаторы, созданные корпорацией Майкрософт для идентификации пользователей продуктов и служб Майкрософт |

|

| Данные клиента в Сети |

|

Конфиденциальные данные Майкрософт по классу данных

Примеры включают в себя, но не ограничиваются:

| Класс data | Примеры |

|---|---|

| Строго конфиденциально |

|

| Конфиденциально |

|

Профиль обработки данных

Поставщики Майкрософт имеют контроль над своим профилем обработки данных SSPA, позволяя поставщикам решать, какие задействования они хотят выполнять.

Бизнес-группы Майкрософт могут создавать взаимодействия только с поставщиками, в которых действие обработки данных соответствует утверждениям, полученным поставщиком.

Поставщики могут обновлять свой профиль обработки данных в любое время в течение года, если нет открытых задач. При внесении изменений соответствующее действие выдано и должно быть выполнено до того, как утверждения будут защищены. Существующие завершенные утверждения применяются до тех пор, пока не будут выполнены новые требования.

Если новые выполняемые задачи не выполняются в течение 90-дневного периода, состояние SSPA обновляется до красного (несоответствующее) и учетная запись деактивирована из систем с оплатой учетных записей Майкрософт.

Рекомендации по области обработки данных

-

Конфиденциальной: Если поставщик обрабатывает только конфиденциальные данные Майкрософт, в его профиле будет отображаться флаг «Конфиденциально». Поставщик не сможет обрабатывать персональные данные.

-

Личное, конфиденциальное: если поставщик обрабатывает персональные данные, его профиль будет указывать на личный, конфиденциальный флаг.

-

Расположение обработки в корпорации Майкрософт или клиенте: Если поставщик будет обрабатывать данные только в системах Майкрософт, используя учетные данные Майкрософт и на которые распространяются политики безопасности и конфиденциальности Майкрософт, этот параметр будет выбран в профиле поставщика.

-

У поставщика: Если условие «В Майкрософт или клиенте» (как описано выше) не применяется, это параметр, который будет отражен в профиле поставщика.

Рекомендации по роли обработки данных

-

Контроллер: (охватывает независимых и совместных контроллеров) Если поставщик является контроллером и процессором (для разных задействований), поставщик выбирает «Процессор».

-

Процессор Когда поставщик обрабатывает данные от имени корпорации Майкрософт.

-

Подпроцессор: Подпроцессор — это третья сторона, которую корпорация Майкрософт использует для выполнения, где их производительность включает обработку персональных данных Майкрософт, для которых корпорация Майкрософт является обработчиком. Поставщики не могут самостоятельно идентифицировать себя в качестве подпроцессора в корпорации Майкрософт, так как для этого требуется предварительное утверждение внутренними командами по вопросам конфиденциальности. Поставщики могут быть подпроцессором только в том случае, если корпорация Майкрософт является обработчиком данных, а поставщик обрабатывает соответствующие корпоративные персональные типы данных. Субобработчики будут иметь дополнительные требования к контракту и соответствию, включая надстройку защиты данных и независимую оценку, а также дополнительные требования к сертификации.

-

Обработка платежных карт: Если любая часть данных, обрабатываемых поставщиком, содержит данные для поддержки обработки кредитной карты или другой платежной карты от имени корпорации Майкрософт.

Это утверждение позволяет поставщику участвовать в обработке платежных карт.

Это утверждение позволяет поставщику участвовать в обработке платежных карт. -

Программного обеспечения: Microsoft Procurement направляет покупателей через процесс приема для всех покупок программного обеспечения. Это включает различные проверки, включая рассмотрение SSPA, чтобы решить, входит ли поставщик, предоставляющий программное обеспечение, в область управления SSPA. Если требуется SSPA, поставщикам также может потребоваться определить, что применяется выбор профиля «Программное обеспечение как услуга» (SaaS). Для зарегистрированных поставщиков SSPA это можно сделать при заполнении профиля обработки данных на портале соответствия требованиям поставщиков Майкрософт. Для обеспечения соответствия требованиям SSPA широко просматривайте SaaS, чтобы также включить платформу как услугу (PaaS) и инфраструктуру как услугу (IaaS).

-

Программное обеспечение как услуга (SaaS): SaaS позволяет пользователям подключаться к облачным приложениям и использовать их через Интернет.

Корпорация Майкрософт определяет SaaS как программное обеспечение на основе общего кода, используемого в модели «один ко многим» на основе оплаты за использование или как подписку на основе метрик использования. Поставщик облачных служб разрабатывает и поддерживает облачное программное обеспечение, предоставляет автоматические обновления программного обеспечения и предоставляет своим клиентам доступ к программному обеспечению через Интернет с оплатой по мере использования . Этот метод доставки и лицензирования программного обеспечения позволяет получить доступ к программному обеспечению через Интернет через подписку, а не купить и установить на каждом отдельном компьютере.

Корпорация Майкрософт определяет SaaS как программное обеспечение на основе общего кода, используемого в модели «один ко многим» на основе оплаты за использование или как подписку на основе метрик использования. Поставщик облачных служб разрабатывает и поддерживает облачное программное обеспечение, предоставляет автоматические обновления программного обеспечения и предоставляет своим клиентам доступ к программному обеспечению через Интернет с оплатой по мере использования . Этот метод доставки и лицензирования программного обеспечения позволяет получить доступ к программному обеспечению через Интернет через подписку, а не купить и установить на каждом отдельном компьютере.

Примечание.

Большинство поставщиков SaaS должны будут добавить утверждение субподрядчика на портале соответствия требованиям поставщиков Майкрософт, если персональные данные или конфиденциальные данные Майкрософт размещены на сторонней платформе.

-

Использование субподрядчика: Этот флаг является обязательным, если поставщик использует субподрядчики для выполнения любой части контрактной работы.

К ним также относятся срезы.

К ним также относятся срезы.

Требования к гарантии

Утверждения, выбранные в профиле обработки данных поставщика, помогают SSPA оценить уровень риска в задействовании поставщиков. Требования к соответствию SSPA различаются в зависимости от профиля обработки данных и связанных утверждений.

Существуют также сочетания, которые могут повысить или уменьшить требования к соответствию. Эти сочетания записываются в разделе «Требования» на основе утверждений профиля.

Если профиль поставщика включает программное обеспечение как услугу (SaaS), субподрядчики, размещение веб-сайтов или платежные карты, требуются дополнительные гарантии.

Все поставщики, зарегистрированные в SSPA, должны самостоятельно подтвердить соответствие DPR в течение 90 дней после получения запроса. Этот запрос должен быть предоставлен на ежегодной основе, но может быть более частым, если профиль обработки данных обновляется в середине года. Учетные записи поставщиков будут изменены на состояние SSPA Red (не соответствует), если превышен 90-дневный период. Новые заказы на покупку в области не могут обрабатываться, пока состояние SSPA не станет зеленым (соответствует).

Новые заказы на покупку в области не могут обрабатываться, пока состояние SSPA не станет зеленым (соответствует).

Новые зарегистрированные поставщики должны выполнить выданные требования для защиты состояния SSPA «Зеленый» (соответствует) перед началом взаимодействия.

Применимость

Поставщики должны реагировать на все применимые требования DPR, выданные в соответствии с профилем обработки данных. Предполагается, что в рамках выданных требований некоторые из них могут не применяться к товарам или службам, которые поставщик предоставляет корпорации Майкрософт. Их можно пометить как «не применяется» с подробным комментарием для проверки рецензентами SSPA.

Отправки DPR проверяются командой SSPA на соответствие всем выбранным условиям: «не применяется», «локальный юридический конфликт» или «договорный конфликт» в соответствии с выданными требованиями.

Требование независимой оценки

Ознакомьтесь с разделом «Требования по утверждениям», чтобы просмотреть утверждения обработки данных, которые активирует это требование.

Поставщики могут изменять утверждения, обновляя свой профиль обработки данных. Однако если поставщик имеет роль обработки данных «Subprocessor», поставщик не может изменить это утверждение и будет необходим для ежегодной независимой оценки.

Раздел «Требования на основе утверждений профилей» содержит допустимые альтернативные варианты сертификации, если вы решили не использовать независимый оценщик для проверки соответствия DPR (если применимо, например для поставщиков SaaS, веб-сайтов, на которых размещены поставщики или поставщики с субподрядчиками). IsO 27701 (конфиденциальность) и ISO 27001 (безопасность) используются как обеспечение близкого сопоставления с DPR.

Если поставщик является поставщиком услуг здравоохранения в США или охваченной сущности, корпорация Майкрософт принимает отчет HITRUST для обеспечения конфиденциальности и защиты.

SSPA может выполнить независимую оценку вручную, если в случаях, не в которых используется стандартный триггер, требуется дополнительная тщательность. Примерами могут быть запросы от отдела конфиденциальности или безопасности; проверка исправления инцидентов с данными; или требование для автоматического выполнения прав субъекта данных.

Примерами могут быть запросы от отдела конфиденциальности или безопасности; проверка исправления инцидентов с данными; или требование для автоматического выполнения прав субъекта данных.

Требование сертификации PCI DSS

Стандарт безопасности данных для отрасли платежных карт (PCI DSS) — это платформа для разработки надежной защиты данных платежных карт, которая включает предотвращение, обнаружение и соответствующую реакцию на инциденты безопасности. Платформа была разработана Советом по стандартам безопасности PCI, самонадеяемой отраслевой организацией. Требования PCI DSS определяют уязвимости технологий и процессов, которые представляют угрозу безопасности обрабатываемых данных владельцев карт.

Корпорация Майкрософт должна соответствовать этим стандартам. Если поставщик обрабатывает сведения о платежных картах от имени Корпорации Майкрософт, нам требуется подтверждение соблюдения этих стандартов.

В зависимости от объема обработанных транзакций поставщику потребуется либо квалифицированная оценка безопасности, которая должна сертифицировать соответствие требованиям, либо заполнить форму анкеты для самостоятельной оценки.

Торговые марки платежных карт задают пороговые значения для типа оценки, как правило:

Требования к программному обеспечению как услуге

Поставщикам, которые выполняют определение SaaS, включенного в профиль обработки данных, может потребоваться предоставить допустимую сертификацию ISO 27001.

Использование субподрядчиков

Корпорация Майкрософт считает использование субподрядчика фактором с высоким риском. Поставщики, использующие субподрядчики, которые будут обрабатывать персональные и конфиденциальные данные Майкрософт, должны раскрывать эти субподрядчики. Кроме того, поставщик должен также раскрывать страны, в которых эти персональные данные будут обрабатываться каждым субподрядчиком.

Требования на основе утверждений профиля

| # | Профиль | Требования к гарантии | Параметры независимой гарантии |

|---|---|---|---|

| 1 | Области: Личное, конфиденциальное Расположение обработки: На сайте Майкрософт или в службе обработки клиентов Роль: Процессор или контроллер Класс данных: Конфиденциально или строго конфиденциально Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия DPR | |

| 2 | Области: Конфиденциальной Расположение обработки: В поставщике Роль: Н/А Класс данных: Конфиденциальной Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия DPR | |

| 3 | Области: Конфиденциальная обработка Расположение обработки: В поставщике Роль: Процессор Класс данных: Строго конфиденциально Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия требованиям DPR и независимой гарантии соответствия |

Параметры независимой гарантии:

1. 2. Отправка ISO 27001 |

| 4 | Области: Личное, конфиденциальное Расположение обработки: При обработке поставщика Роль: Процессор Класс данных: Строго конфиденциально Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия требованиям DPR и независимой гарантии соответствия |

Параметры независимой гарантии:

1. Завершение независимой оценки по DPR 2. Независимая оценка по разделам A-I DPR и ISO 27001 3. Отправка ISO 27701 и ISO 27001 |

| 5 | Области: Личное, конфиденциальное Расположение обработки: В поставщике Роль: Процессор Класс данных: Конфиденциальной Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия DPR | |

| 6 | Области: Личное, конфиденциальное Расположение обработки: В поставщике Роль: Контроллер Класс данных: Конфиденциально или строго конфиденциально Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия DPR | |

| 7 | Области: Личное, конфиденциальное Расположение обработки: Любой Роль: Подпроцессор (эта роль определяется корпорацией Майкрософт— профиль будет читать «Утверждение подпроцессора: Да») Класс данных: Конфиденциально или строго конфиденциально Платежные карты: Неприменимо Saas: Неприменимо Использование субподрядчика: Неприменимо Размещение веб-сайта: Неприменимо |

Самостоятельное аттестация соответствия требованиям DPR и независимой гарантии соответствия |

Параметры независимой гарантии:

1. 2. Независимая оценка по разделам A-I DPR и ISO 27001 3. Отправка ISO 27701 и ISO 27001 |

DPR — HTTP | MDN

В этой статье

- Синтаксис

- Директивы

- Примеры

- Совместимость с браузерами

- См. также

Эта функция больше не рекомендуется. Хотя некоторые браузеры могут по-прежнему поддерживать его, возможно, он уже удален из соответствующих веб-стандартов, может находиться в процессе исключения или может быть сохранен только в целях совместимости. Избегайте его использования и обновляйте существующий код, если это возможно; см. таблицу совместимости внизу этой страницы, чтобы принять решение. Имейте в виду, что эта функция может перестать работать в любой момент.

Безопасный контекст: Эта функция доступна только в защищенном контексте (HTTPS) в некоторых или во всех поддерживаемых браузерах.

Нестандартный: Эта функция является нестандартной и не соответствует стандартам. Не используйте его на рабочих сайтах, выходящих в Интернет: он не будет работать для каждого пользователя. Также могут быть большие несовместимости между реализациями, и поведение может измениться в будущем.

Не используйте его на рабочих сайтах, выходящих в Интернет: он не будет работать для каждого пользователя. Также могут быть большие несовместимости между реализациями, и поведение может измениться в будущем.

Заголовок запроса подсказки клиента устройства DPR предоставляет соотношение пикселей клиентского устройства. Это соотношение представляет собой количество пикселей физического устройства, соответствующее каждому пикселю CSS.

| Тип коллектора | Заголовок запроса, Подсказка клиента |

|---|---|

| Запрещенное имя заголовка | нет |

Подсказка полезна при выборе источников изображения, которые лучше всего соответствуют плотности пикселей экрана. Это похоже на роль, которую играют дескрипторы x в атрибуте srcset , позволяющие агентам пользователя выбирать предпочтительное изображение.

Если сервер использует подсказку DPR , чтобы выбрать, какой ресурс будет отправлен в ответе, ответ должен включать заголовок Content-DPR . Клиент должен использовать значение в Content-DPR для макета, если оно отличается от значения в заголовке DPR запроса.

Если заголовок DPR появляется в сообщении более одного раза, используется последнее вхождение.

Примечание:

- Клиентские подсказки доступны только для защищенных источников (через TLS).

- Сервер должен согласиться на получение заголовка

DPRот клиента, отправив заголовок ответаAccept-CH. - Серверы, которые соглашаются на подсказку клиента

DPR, обычно также указывают ее в заголовкеVary. Это информирует кэши о том, что сервер может отправлять разные ответы в зависимости от значения заголовка в запросе. -

DPRбыл удален из спецификации клиентских подсказок в draft-ietf-httpbis-client-hints-07. Предлагаемая замена

Предлагаемая замена Sec-CH-DPR(подсказки клиенту адаптивного изображения).

ДПР: <�������

����мер>-

Соотношение пикселей клиентского устройства.

Сервер должен сначала согласиться на получение заголовка DPR , отправив заголовок ответа Accept-CH , содержащий директиву DPR .

Принять-CH: DPR

Затем при последующих запросах клиент может отправить DPR заголовок на сервер:

DPR: 2.0

Если запрос с заголовком DPR (как показано выше) относится к ресурсу изображения, то ответ сервера должен включать заголовок Content-DPR :

Content-DPR: 2.0

Таблицы BCD загружаются только в браузере

с включенным JavaScript. Включите JavaScript для просмотра данных.

- Улучшение конфиденциальности пользователей и удобства разработчиков с помощью клиентских подсказок User-Agent (web.

dev)

dev)

- Подсказки клиента устройства

Контент-DPRПамять устройстваШирина области просмотраШирина

Принять-CH- Кэширование HTTP > Различные ответы и

Варьируются

Последнее изменение: , авторами MDN

ACIST Коэффициент диастолического давления (dPR) Негиперемический индекс для физиологии коронарных артерий

Соотношение диастолического давления (dPR) ACIST

с использованием системы быстрой замены ACIST RXi ® и микрокатетера Navvus ® обеспечивает негиперемическую альтернативу физиологической оценке коронарной болезни.

Хотите узнать больше?

Свяжитесь с представителем, чтобы узнать больше о ACIST RXi и dPR.

Найти представителя

Ресурсы

ACIST RXi ® ОБРАЗОВАНИЕ

ACIST RXi ® И NAVVUS ® БРОШЮРА

СКАЧАТЬ NAVVUS ® II БРОШЮРУ

УСЛУГИ И ПОДДЕРЖКА

СКАЧАТЬ БРОШЮРУ dPR

Снижение затрат, времени и дискомфорта пациента

Негиперемические коэффициенты давления, такие как dPR, могут снизить дискомфорт пациента*, стоимость** и время процедуры. ***

***

Снижение дискомфорта пациента

Снижение стоимости

Сокращенное время

Алгоритм ACIST dPR

ACIST dPR — это отношение Pd к Pa в средней точке между пиками, усредненное по 5 последовательным сердечным сокращениям. ACIST dPR не использует сигнал ЭКГ для выполнения расчетов.

BeatCheck TM — это алгоритм мониторинга качества сигнала для выявления эктопических ритмов в форме гемодинамической волны (т. е. преждевременных сокращений желудочков и аритмий).

ACIST DPR по числам

(сравнение с IFR

CALC ) 1

DPR Cutpoint

Sensicition

9

9

.

Анализ исследования ACIST FFR

1

Цель

Данные, собранные в ходе клинического исследования ACIST-FFR, были ретроспективно оценены независимой основной физиологической лабораторией для поддержки алгоритма ACIST dPR в системе ACIST RXi.

Методы

Значение dPR было рассчитано с применением полностью автоматизированного автономного программного алгоритма dPR ACIST. iFRcalc был рассчитан в автономном режиме в той же основной лаборатории на основе исходного описания его получения для определения окончательного значения iFR. 2

Ключевые точки

- ACIST dPR сильно коррелирует с iFR вычисл

- ACIST dPR обеспечивает точность диагностики, аналогичную iFR исчислен

Результаты

Диагностическая точность dPR (пороговое значение 0,89) относительно iFRcalc (0,89) составила 98,88%

Каталожные номера

* Уменьшенный профиль побочных эффектов при сравнении подхода в состоянии покоя (iFR, dPR, Pd/Pa) и FFR с индуцированной аденозином гиперемией

** Экономия средств за счет снижения затрат на использование подхода в состоянии покоя по сравнению с обычным FFR и соответствующая стоимость введения гиперемирующего средства (аденозин)

*** При сравнении индекса покоя (iFR, dPR, Pd/Pa) с FFR при аденозин-индуцированной гиперемии

1.

д.)

д.)

Программное обеспечение Майкрософт, веб-службы или оборудование, проданное коммерчески в любом канале, считаются продуктом Майкрософт.

Программное обеспечение Майкрософт, веб-службы или оборудование, проданное коммерчески в любом канале, считаются продуктом Майкрософт.

Это утверждение позволяет поставщику участвовать в обработке платежных карт.

Это утверждение позволяет поставщику участвовать в обработке платежных карт. Корпорация Майкрософт определяет SaaS как программное обеспечение на основе общего кода, используемого в модели «один ко многим» на основе оплаты за использование или как подписку на основе метрик использования. Поставщик облачных служб разрабатывает и поддерживает облачное программное обеспечение, предоставляет автоматические обновления программного обеспечения и предоставляет своим клиентам доступ к программному обеспечению через Интернет с оплатой по мере использования . Этот метод доставки и лицензирования программного обеспечения позволяет получить доступ к программному обеспечению через Интернет через подписку, а не купить и установить на каждом отдельном компьютере.

Корпорация Майкрософт определяет SaaS как программное обеспечение на основе общего кода, используемого в модели «один ко многим» на основе оплаты за использование или как подписку на основе метрик использования. Поставщик облачных служб разрабатывает и поддерживает облачное программное обеспечение, предоставляет автоматические обновления программного обеспечения и предоставляет своим клиентам доступ к программному обеспечению через Интернет с оплатой по мере использования . Этот метод доставки и лицензирования программного обеспечения позволяет получить доступ к программному обеспечению через Интернет через подписку, а не купить и установить на каждом отдельном компьютере. К ним также относятся срезы.

К ним также относятся срезы.

Завершение независимой оценки по DPR

Завершение независимой оценки по DPR Завершение независимой оценки по DPR

Завершение независимой оценки по DPR Предлагаемая замена

Предлагаемая замена  dev)

dev)